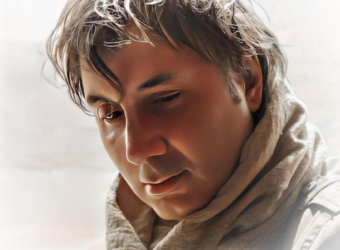

Hola, soy Pablo López

especialista

SEO

WordPress

Marketing

Experto y apasionado del SEO. Amante de los datos, de los gráficos y del análisis. Explícame tus objetivos y me pondré manos a la obra. Mi trabajo, resultados, informes y auditorías no te dejarán indiferente. ¡Te invito a visitar mi página y conocer qué hago!

Especialista en:

SEO Técnico

Cuento con un perfil enfocado al SEO Técnico para corregir y mejorar las webs y su posicionamiento

SEO Contenidos

Reviso y mejoro el contenido existente en la web y creo nuevo acorde a las necesidades

WordPress

Soy especialista en WordPress, desde creación de una web hasta la revisión de una existente

Diseño Web

Creo y diseño tu sitio web en WordPress adaptando tus necesidades al mundo digital.

E-commerce

Si necesitas una tienda online, creamos la estrategia, web y SEO desde cero.

Formación

¿Te gustaría ser tú quien haga todo? No te preocupes, estoy para ayudarte y formarte

Sobre mi

Certificados Marketing

Certificados de Especialista SEO

SEMRUSH & SISTRIXEstoy certificado de forma oficial por las dos herramientas más conocidas para SEO del sector como son Sistrix y Semrush

Fundamentos de Marketing

Google AcademiesCertificado oficial en Fundamentos del Marketing Digital expedido por Google y UAB

Máster en Marketing Digital

Click Formación 360Máster en Marketing Digital realizado por la escuela Click Formación 360 en las instalaciones de Esei Bussines con certificado de Emagister Cum Loude 2016

Otros Certificados

Desarrollo WEB

Instituto de Economía InternacionalCertificado expedido por el Instituto de Economía Internacional para el desarrolo Web

Illustrator Avanzado

CETEMMSA Technological CentreCurso de Illustrator avanzado realizado por especialistas y certificado por CETEMMSA

Photoshop Avanzado

2015Curso de Illustrator avanzado realizado por especialistas y certificado por la Agrupación Española del Género de Punto

SEO y Marketing

SEMRUSH

WORDPRESS

SCREAMING FROG

SEARCH CONSOLE

ANALYTICS

Edición y Diseño Gráfico

PHOTOSHOP

SONY VEGAS

AFTER EFFECTS

ILLUSTRATOR

DESIGN

Experiencia SEO y Marketing

Especialista SEO & Webmaster

Click Online 360 (2015 - 2022)He realizado las funciones de Webmaster, SEO especialista y estrategias de Marketing Digital para la propia agencia y clientes importantes como Grupo Copisa, Time2Padel y más.

Diseñador Gráfico & Marketing

Freelance (2011 - 2015)He realizado proyectos de diseño gráfico para editoriales como Círculo Rojo, Planeta, Satori y más, creando portadas, resúmenes, promociones y campañas de Marketing 360.

Experiencia en Video y Audio

Director de programas de Radio

Los Misterios nos miran & Sol Invictus (2011 - 2017)He dirigido y presentado diferentes programas de radio en los que he realizado la función de organizador, locutor, diseñador y webmaster de los proyectos. Estos programas se han difundido con notable éxito con audiencias que superaban los más de 50 mil oyentes semanales.

Editor de Vídeo

Freelance (2001 - 2023)Realizo edición profesional de vídeo tanto para televisión, en productoras como Boca a Boca, Pirámide TV o programas como "Las Mañanas La2". También he trabajado en la creación de Booktráilers para editoriales y anuncios promocionales de diversas marcas.

Testimonios

Bernat Tirado

Director y Google PartnerPablo es un apasionado del SEO

Trabajó para Click Online de 2015 a 2023Sin duda, Pablo es Experto y apasionado del SEO. Amante de los datos, de los gráficos y del análisis. Explícale tus objetivos y se pondrá manos a la obra. Su trabajo, resultados, informes y auditorías no te dejarán indiferente.

Sebastián Martínez

CEO SolowrestlingNos ha ayudado a mejorar en SEO

SEO Specialist en Solowreslting.comSolowrestling es uno de los mayores portales deportivos del país, y Pablo ha ayudado siempre en las funciones SEO consiguiendo posicionar palabras tan competidas como la propia marca WWE por encima de ellos mismos.

Carlos Mesa

Periodista y Guía OficialProfesional como pocos

Colaborador desde 2011 a 2023Con Pablo sentirás que tienes un amigo trabajando contigo. Sincero, eficaz y resolutivo.

Algunos Clientes

En el Blog

Google aclara que el EEAT no se puede añadir directamente a las páginas web

El buscador desmiente una de las creencias más comunes entre expertos SEO sobre cómo mejorar el posicionamiento

John Mueller advierte que EEAT no es un elemento editable, sino un concepto evaluativo interno de Google.

Durante un encuentro reciente celebrado en Nueva York bajo el marco del evento Search Central Live, John Mueller, analista de búsquedas en Google, disipó una de las dudas más extendidas en el mundo del posicionamiento web: el EEAT no es un factor que pueda “implementarse” directamente en una página web.

El término EEAT, que hace referencia a los conceptos de Experiencia, Especialización, Autoridad y Confianza (por sus siglas en inglés: Experience, Expertise, Authoritativeness, Trustworthiness), ha sido adoptado en los últimos años por consultores SEO como una especie de fórmula mágica para optimizar el contenido de sus sitios. Sin embargo, Mueller ha dejado claro que se trata de una interpretación equivocada.

No se trata de marcar una casilla

Durante su intervención, Mueller explicó que el EEAT no es un atributo que los motores de búsqueda puedan detectar de manera directa en el código o estructura de una página, ni tampoco algo que se pueda incorporar como un plugin o etiqueta técnica. “No puedes simplemente ‘añadir experiencia’ a una página”, puntualizó.

El EEAT es, en realidad, una guía que utilizan los evaluadores de calidad de Google para revisar a mano ciertos resultados de búsqueda y valorar si ofrecen información fiable y adecuada, sobre todo en temas delicados o que pueden afectar la vida o el bienestar financiero de los usuarios. Estos contenidos son los conocidos como YMYL (Your Money or Your Life).

Autenticidad frente a apariencias

Mueller también matizó que no todos los contenidos requieren demostrar autoridad o experiencia de la misma forma. En el caso de una receta de cocina, por ejemplo, los usuarios pueden juzgar fácilmente la utilidad del contenido sin necesidad de conocer las credenciales del autor. Pero en una página sobre salud o inversión financiera, sí se espera un mayor grado de transparencia y especialización.

El mensaje final del portavoz de Google es claro: el contenido auténtico, útil y bien documentado es más valioso que cualquier intento de simular autoridad. En lugar de centrarse en “añadir EEAT”, los creadores de contenido deberían enfocarse en aportar valor real y construir confianza con su audiencia.

Aumenta la polémica entre Automattic y la comunidad WordPress.com

Automattic, la empresa detrás de WordPress.com, ha generado controversia al tomar decisiones que algunos consideran un retroceso para la comunidad de código abierto que dio origen a WordPress.org.

Contenidos del Artículo

ToggleUn giro inesperado en la relación Automattic-WordPress

Automattic, fundada por Matt Mullenweg, es conocida por su papel central en el desarrollo de WordPress, tanto en su versión gratuita y de código abierto (WordPress.org) como en su versión comercial (WordPress.com). Sin embargo, recientes movimientos estratégicos han llevado a una aparente desconexión entre Automattic y la comunidad que mantiene WordPress.org.

Recientemente, la compañía anunció una reducción en el apoyo financiero y de recursos destinados al núcleo de WordPress.org, generando inquietud entre desarrolladores, usuarios y colaboradores. Según Automattic, esta decisión busca garantizar una sostenibilidad a largo plazo, pero muchos críticos ven esto como un paso atrás para el modelo de colaboración abierta que caracteriza al proyecto.

Las críticas de la comunidad

Los miembros de la comunidad de WordPress han expresado su preocupación, argumentando que esta medida pone en riesgo la innovación y la calidad del CMS. Al depender WordPress.org de contribuciones voluntarias, el retiro de recursos por parte de Automattic podría ralentizar el desarrollo del núcleo del sistema y dar una ventaja a competidores comerciales.

Además, esta acción ha sido percibida como contradictoria con los principios fundacionales de WordPress, que priorizan el acceso libre y la colaboración. Algunos miembros han llegado a cuestionar si Automattic está utilizando la marca WordPress más como un activo comercial que como un recurso comunitario.

¿Qué significa esto para el futuro de WordPress?

A pesar de las críticas, Automattic mantiene que su compromiso con WordPress.org sigue siendo fuerte, pero su enfoque ha cambiado hacia iniciativas más sostenibles. Esto podría implicar una mayor dependencia de los colaboradores individuales y empresas externas para mantener y desarrollar el CMS.

Mientras tanto, la comunidad de WordPress enfrenta el reto de adaptarse a este nuevo panorama. Aunque el proyecto siempre ha tenido una base sólida de voluntarios apasionados, las dudas sobre el futuro del ecosistema persisten.

WordPress.org prohíbe a WP Engine por (según ellos) conflictos de licencia

Tal y como indicaba en la noticia de ayer, los problemas para WP Engine siguen adelante, y es ahora el blog oficial de WordPress quien lo confirma a través de este comunicado.

WP Engine, uno de los proveedores de hosting más populares entre usuarios de WordPress, ha sido oficialmente vetado de WordPress.org por violaciones de licencias. La decisión, que ha causado un revuelo considerable, se debe a conflictos relacionados con el uso de licencias open source, además de problemas que surgieron entre el sistema de WP Engine y el ecosistema de plugins y temas de WordPress.

El uso incorrecto de licencias y las consecuencias técnicas que estos generaban en los proyectos comunitarios llevó a WordPress a tomar medidas decisivas, optando por la expulsión completa de WP Engine de sus plataformas oficiales. Esto implica que WP Engine ya no tendrá acceso a las extensiones o herramientas gestionadas directamente desde WordPress.org.

Contenidos del Artículo

ToggleImpacto en los usuarios y desarrolladores

Para la gran cantidad de usuarios que confían en WP Engine para el alojamiento y la gestión de sus sitios WordPress, esta prohibición podría generar desafíos significativos. Ahora, no tendrán acceso a los recursos disponibles en WordPress.org ni podrán integrar soluciones vinculadas a esta plataforma de manera sencilla. Deberán buscar alternativas de soporte y herramientas compatibles fuera de WordPress.org, o incluso cambiar de proveedor de hosting.

Además, desarrolladores que trabajaban con WP Engine pueden enfrentar obstáculos en la integración de ciertos plugins y herramientas, lo que podría afectar el rendimiento o la capacidad de actualización de los sitios que gestionan. Sin la interoperabilidad directa con WordPress.org, algunos desarrollos pueden quedar limitados o interrumpidos, lo que podría forzar a los equipos a buscar soluciones inmediatas.

Consecuencias para el ecosistema de WordPress

Este tipo de sanciones destacan la relevancia que WordPress.org otorga a las licencias de código abierto y a la conformidad con los principios que promueven dentro de su comunidad. WordPress.org insiste en que la transparencia y la alineación con las políticas de código abierto son fundamentales para el crecimiento del ecosistema. Las violaciones de licencias no solo debilitan la confianza entre los desarrolladores, sino que también pueden derivar en problemas de compatibilidad y estabilidad para los usuarios finales.

La prohibición a WP Engine también puede servir como un precedente para otros proveedores de servicios y plataformas de alojamiento que gestionen sitios WordPress. El mensaje es claro: cualquier incumplimiento de las políticas establecidas en torno a las licencias open source será tratado con severidad, independientemente del tamaño o la popularidad del proveedor involucrado.

Próximos pasos para WP Engine

Por su parte, WP Engine tiene la oportunidad de tomar medidas correctivas. Para recuperar la confianza de WordPress.org y de la comunidad en general, podrían trabajar en resolver los problemas que provocaron el conflicto, adaptarse a las exigencias de las licencias y mejorar la compatibilidad con el núcleo de WordPress. Sin embargo, esta situación ya ha causado un impacto notable, y será clave para la reputación de WP Engine cómo decidan manejar esta crisis y ofrecer soluciones a sus usuarios.

La decisión de WordPress.org de prohibir a WP Engine plantea importantes retos tanto para la plataforma afectada como para su comunidad de usuarios. El respeto por las licencias open source y la integridad técnica son elementos fundamentales para operar dentro del ecosistema de WordPress, y la reciente expulsión de WP Engine destaca las posibles consecuencias de ignorar estos principios.

Contacta sin Compromiso

Pablo López Alm

SEO Specialist & WordPress Senior ManagerEscríbeme sin compromiso o contacta a través de mis redes y hablamos

Teléfono: +34 670 82 94 43 Email: info@pablolopezalm.com